Nesse post, veremos como configurar o navegador Google Chrome para o uso de certificados digitais armazenados em mídias criptográficas, tais como tokens e cartões inteligentes (smart cards). As instruções apresentadas aqui também valem para o navegador Chromium, que nada mais é do que o software livre no qual o Chrome se baseia. Como teste, acessaremos um sistema do governo usando o navegador recém-configurado.

Para referência futura, aqui uso o Linux Kamarada 15.1 Beta (baseado no openSUSE Leap 15.1).

Pré-requisitos

Antes, para deixar todo mundo na mesma página, recomendo a leitura de posts anteriores falando sobre certificados digitais:

- Como instalar certificados de segurança no Linux: aqui você verá como instalar o certificado da AC no Chrome

- Configurando certificado digital no Linux openSUSE: aqui você verá como instalar os programas necessários para o token funcionar (não é necessário ler a partir da parte que fala sobre a configuração do navegador, que é o que faremos aqui, só que no Chrome, em vez do Mozilla Firefox, que foi usado naquele post)

Configurando o token no Chrome

A configuração do Chrome para o uso de certificados digitais é semelhante à do Firefox, porém o Chrome não dispõe de uma interface gráfica para realizá-la, motivo pelo qual faremos todo o procedimento usando a linha de comando.

Conecte seu token antes de continuar.

Primeiro, comece abrindo o terminal e instalando as ferramentas NSS da Mozilla (é possível que já estejam instaladas em seu sistema):

1

# zypper in mozilla-nss-tools

Depois, certifique-se que está em sua pasta pessoal (home) e execute o comando a seguir (fazendo as devidas substituições) para adicionar o token à lista de dispositivos e módulos de segurança:

1

2

$ cd

$ modutil -dbdir sql:.pki/nssdb/ -add "nome_do_token" -libfile /caminho/para/biblioteca

No lugar de nome_do_token, digite um nome para identificar o token (por exemplo, eToken).

No lugar de /caminho/para/biblioteca, informe o caminho para a biblioteca do token:

- se seu token foi reconhecido pelo OpenSC, informe

/usr/lib64/opensc-pkcs11.so; - se você instalou o SafeNet Authentication Client (meu caso), informe

/usr/lib64/libeToken.so; - para outros tokens, siga as instruções fornecidas pela fabricante ou certificadora.

Para mim, que uso atualmente um token SafeNet eToken 5110, o comando ficou assim:

1

$ modutil -dbdir sql:.pki/nssdb/ -add "eToken" -libfile /usr/lib64/libeToken.so

O programa modutil alerta que é necessário fechar o navegador:

1

2

3

4

WARNING: Performing this operation while the browser is running could cause

corruption of your security databases. If the browser is currently running,

you should exit browser before continuing this operation. Type

'q <enter>' to abort, or <enter> to continue:

Feche quaisquer navegadores abertos e tecle Enter. Quando o programa encerrar, pode reabrir o(s) navegador(es):

1

Module "eToken" added to database.

Você pode verificar que o token foi adicionado com sucesso conferindo a lista de dispositivos e módulos de segurança:

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

$ modutil -dbdir sql:.pki/nssdb/ -list

Listing of PKCS #11 Modules

-----------------------------------------------------------

1. NSS Internal PKCS #11 Module

uri: pkcs11:library-manufacturer=Mozilla%20Foundation;library-description=NSS%20Internal%20Crypto%20Services;library-version=3.45

slots: 2 slots attached

status: loaded

slot: NSS Internal Cryptographic Services

token: NSS Generic Crypto Services

uri: pkcs11:token=NSS%20Generic%20Crypto%20Services;manufacturer=Mozilla%20Foundation;serial=0000000000000000;model=NSS%203

slot: NSS User Private Key and Certificate Services

token: NSS Certificate DB

uri: pkcs11:token=NSS%20Certificate%20DB;manufacturer=Mozilla%20Foundation;serial=0000000000000000;model=NSS%203

2. eToken

library name: /usr/lib64/libeToken.so

uri: pkcs11:library-manufacturer=SafeNet,%20Inc.;library-description=SafeNet%20eToken%20PKCS%2311;library-version=9.0

slots: 10 slots attached

status: loaded

slot: AKS ifdh [eToken 5110 SC] 00 00

token: Vinicius

uri: pkcs11:token=Vinicius;manufacturer=SafeNet,%20Inc.;serial=026a102c;model=eToken

slot:

token:

uri: pkcs11:

slot:

token:

uri: pkcs11:

slot:

token:

uri: pkcs11:

slot: ETOKEN HID READER 0

token:

uri: pkcs11:

slot: ETOKEN HID READER 1

token:

uri: pkcs11:

slot: ETOKEN HID READER 2

token:

uri: pkcs11:

slot: ETOKEN HID READER 3

token:

uri: pkcs11:

slot:

token:

uri: pkcs11:

slot:

token:

uri: pkcs11:

-----------------------------------------------------------

Acessando o sistema eCAC

O eCAC é um sistema da Receita Federal que disponibiliza pela Internet vários serviços para pessoas físicas e jurídicas, antes disponíveis apenas presencialmente. É possível acessá-lo por meio de um código de acesso gerado na hora, mas menos serviços estão disponíveis por esse meio, que é menos seguro. A totalidade dos serviços está disponível apenas para quem o acessa com certificado digital.

Alguns dos serviços mais úteis para pessoas físicas incluem consultar declarações e recibos já enviados do imposto de renda e verificar se a declaração caiu na malha fina, assim como tomar ações para regularizar a situação.

Observação: o eCAC é um sistema do governo assinado com um certificado de segurança próprio. Para acessá-lo, você deve instalar o certificado da Autoridade Certificadora Raiz Brasileira. Se ainda não fez isso, veja como fazer neste post:

Para acessar o eCAC, certifique-se de que o token está conectado ao computador.

Depois, clique no link:

https://cav.receita.fazenda.gov.br/

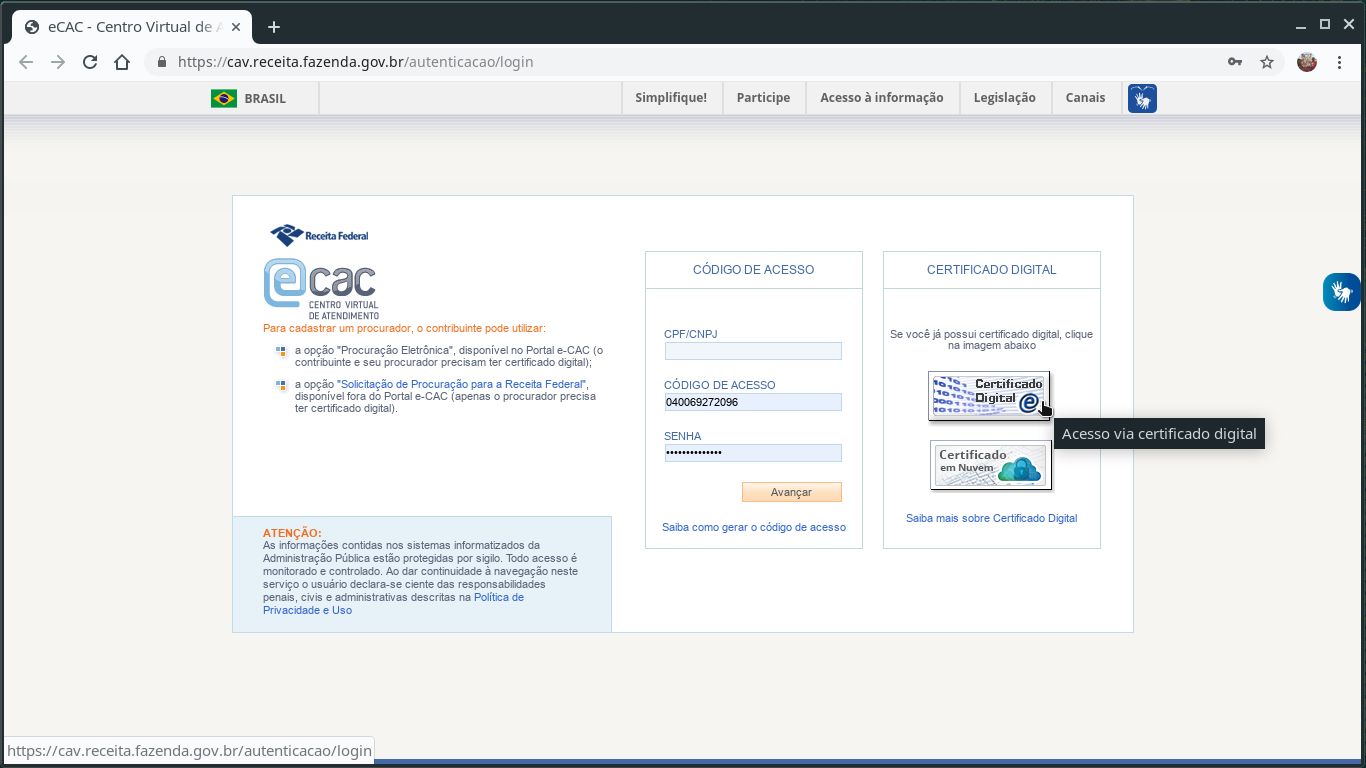

Na tela de login, clique em Certificado Digital:

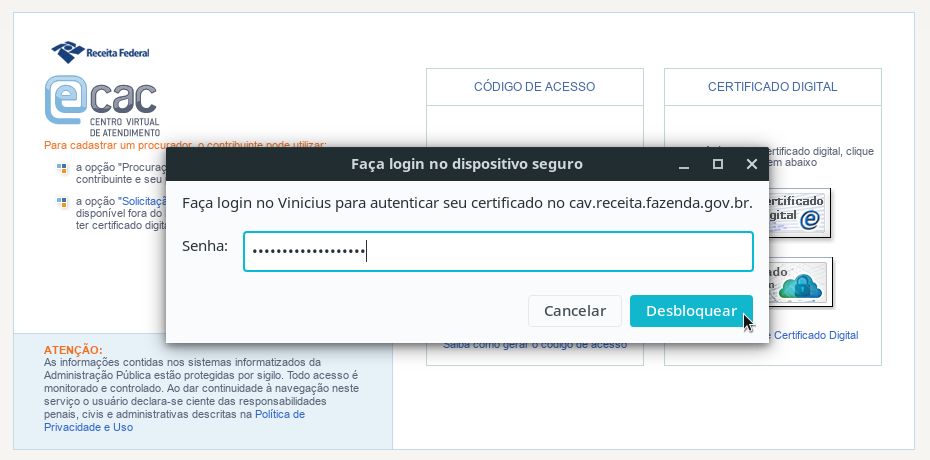

Digite a senha PIN do token e clique em Desbloquear:

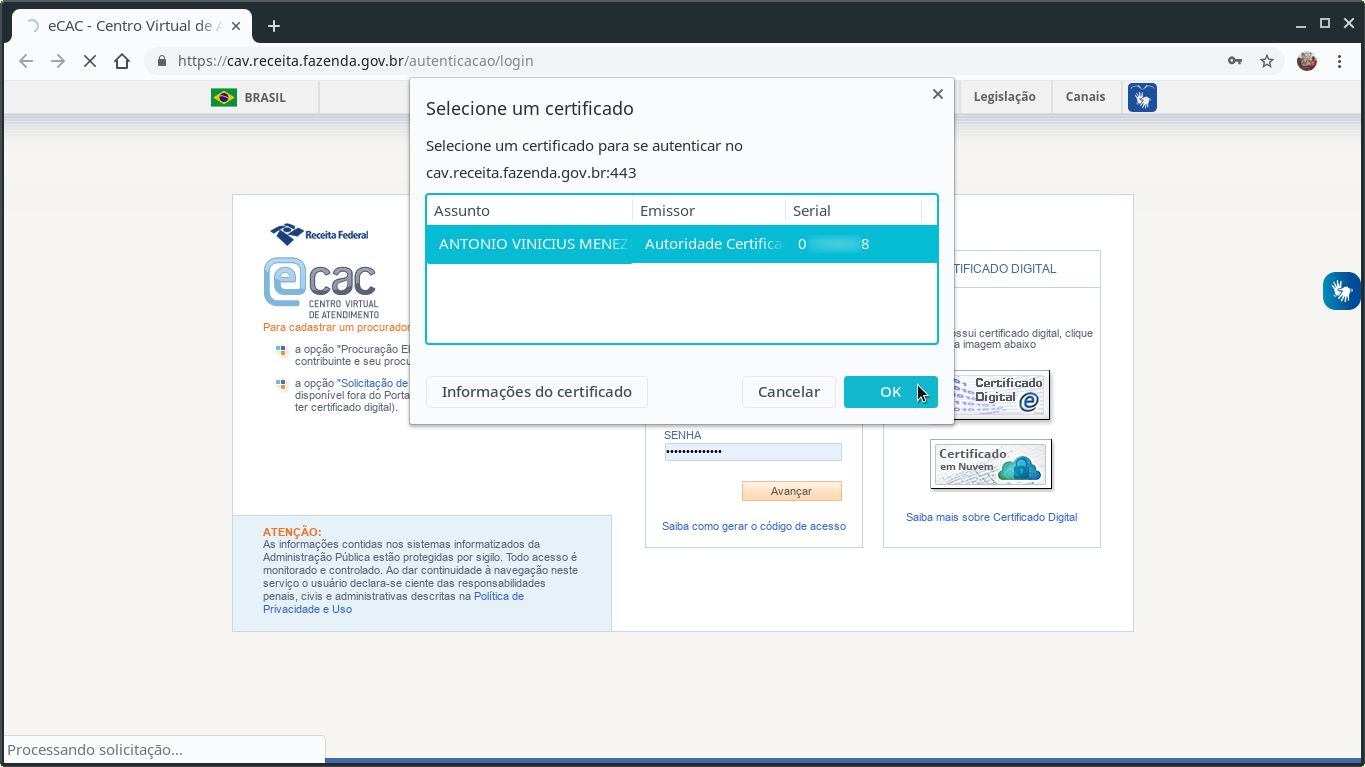

Confirme o certificado a ser utilizado e clique em OK:

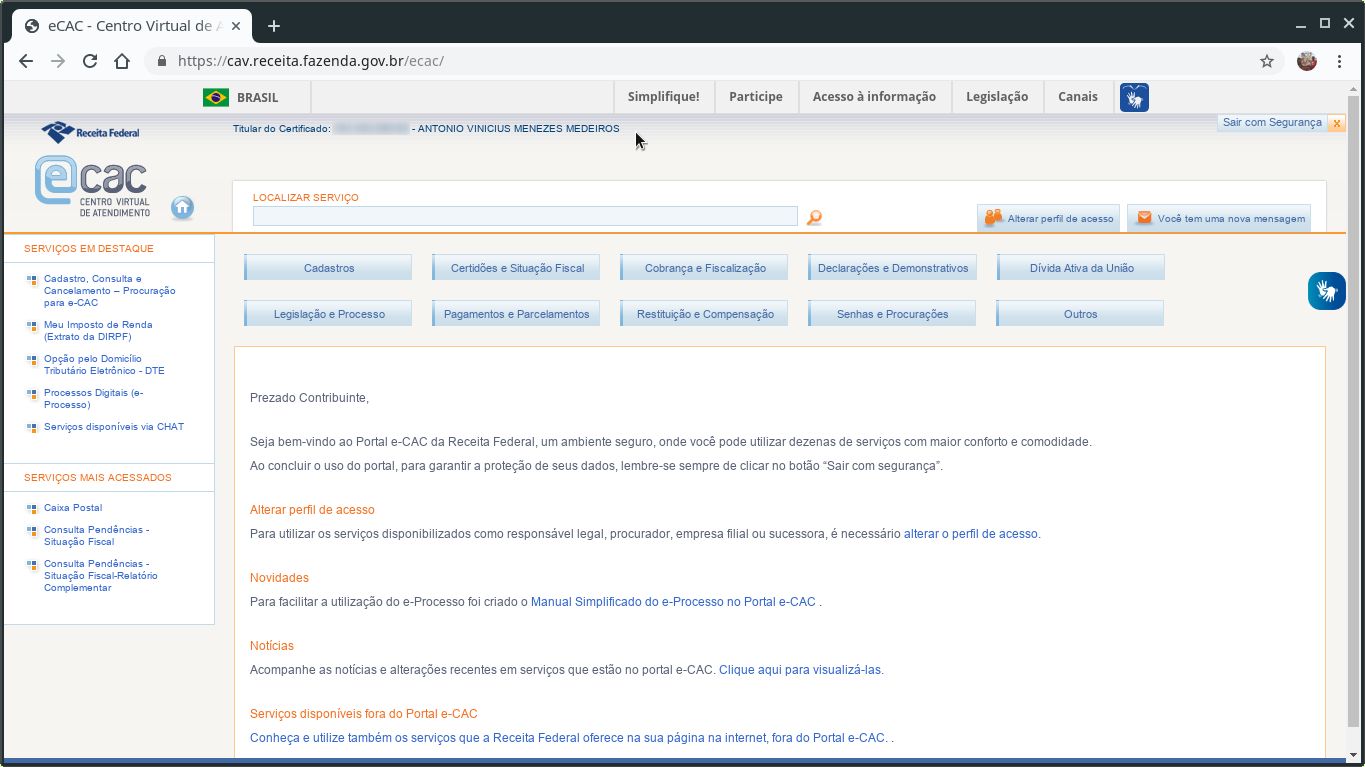

Já dentro do sistema, verifique suas informações na parte superior da tela:

Pronto! Agora você está no ambiente seguro da Receita Federal e sabe que configurou corretamente seu certificado digital no Google Chrome!

Divirta-se bastante… (have a lot of fun…)

Posts relacionados

Agora que configurou seu certificado digital, veja como pode usá-lo:

- Como transmitir a declaração do Imposto de Renda com certificado digital no Linux openSUSE

- Assinando e-mails enviados com certificado digital no Thunderbird

- Assinando documentos ODF e PDF com o LibreOffice

- SSH com autenticação em dois fatores usando certificado digital